En la era digital actual, donde la información es el activo más valioso de las personas y las empresas, la protección de la información almacenada en dispositivos físicos, […]

¿Qué software de protección de datos es mejor?

En el complejo panorama actual de la protección de datos, elegir el software adecuado para tu empresa puede ser una tarea abrumadora. Con una amplia gama de opciones […]

¿Qué es el software de protección de datos?

En la era digital, donde la información es el activo más valioso de las personas y las empresas, la protección de datos se ha convertido en una necesidad […]

Office 365 y la Ley de Protección de Datos Personales (PDPA): ¿Cumple Microsoft?

La Ley de Protección de Datos Personales (PDPA) de Argentina establece un marco legal para la protección de la información personal de los ciudadanos. Las empresas que recopilan, […]

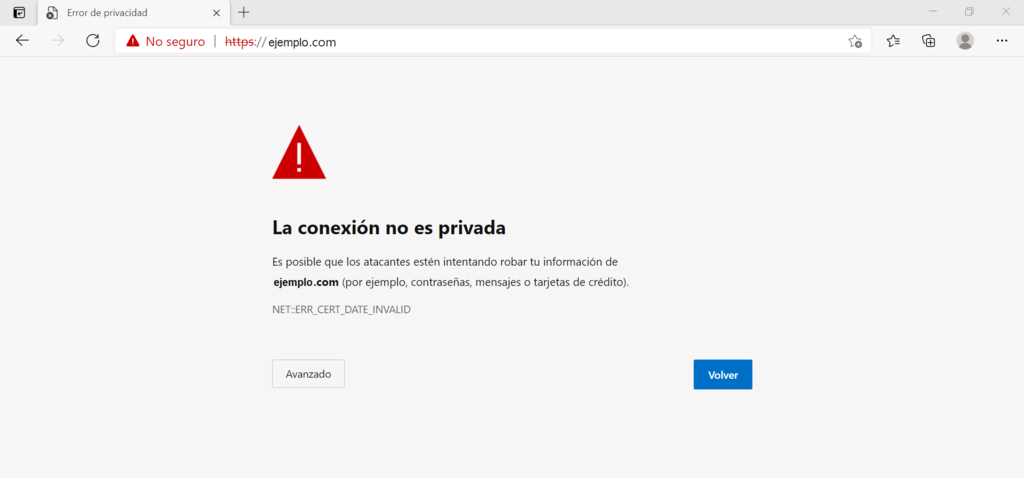

La conexión no es privada: cómo solucionar este error

El mensaje de error «La conexión no es privada» puede aparecer de repente cuando intentas acceder a un sitio web, interrumpiendo tu navegación y generando preocupación por tu […]

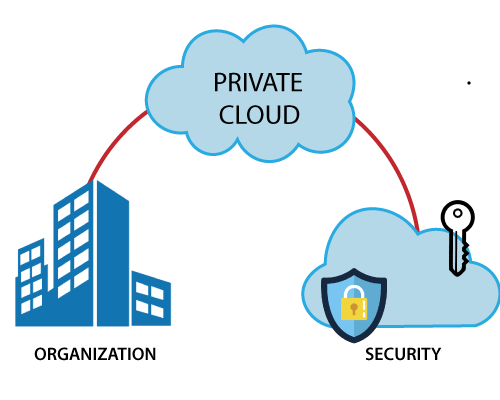

¿Qué es Privacy Cloud?

Privacy Cloud, o nube de privacidad, se refiere a un conjunto de tecnologías y servicios de computación en la nube diseñados para proteger la privacidad y la seguridad […]

Proveedores De Nube Privada

La elección de un proveedor de nube privada es crucial para asegurar que la infraestructura de TI de una organización sea segura, eficiente y cumpla con sus necesidades […]

Private Cloud – ¿Qué es una nube privada?

En el mundo de la computación en la nube, existen diferentes modelos que se adaptan a las necesidades específicas de cada organización. Entre ellos, la nube privada se […]

¿Qué es el cloud privado?

El cloud privado, o nube privada, es una infraestructura de computación en la nube dedicada exclusivamente a una sola organización. A diferencia del cloud público, donde los recursos […]

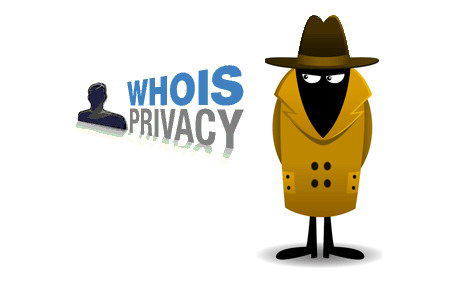

¿Qué es WHOIS Privacy?

WHOIS Privacy, también conocido como protección de privacidad de dominio, es un servicio proporcionado por registradores de dominios que oculta la información personal del propietario de un dominio […]

Qué es la protección de privacidad de dominio y cómo activarla

La protección de privacidad de dominio es un servicio ofrecido por registradores de dominios que oculta la información personal del propietario del dominio en la base de datos […]

Máster Executive en Derecho Digital y Tecnología

El auge de las tecnologías digitales ha transformado diversos aspectos de la vida moderna, incluyendo el ámbito legal. En este contexto, surge la necesidad de profesionales especializados en […]